Questão número 669826

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Julgue o seguinte item, a respeito de testes de invasão (pentest) em aplicações web, banco de dados, sistemas operacionais e dispositivos de redes.

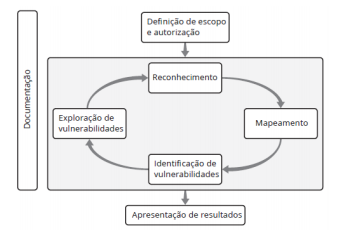

A figura a seguir ilustra um processo cíclico que envolve a execução de atividades de um teste de invasão.

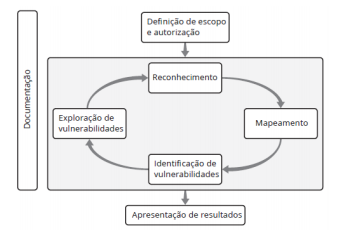

A figura a seguir ilustra um processo cíclico que envolve a execução de atividades de um teste de invasão.