Questões de Ciência da Computação

Lista completa de Questões de Ciência da Computação para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

O cabeamento UTP categoria 5e é indicado quando temos necessidade de uma rede local com velocidade de até:

- A.

10 Mbps;

- B.

100 Mbps;

- C.

200 Mbps;

- D.

1 Gbps;

- E.

10 Gbps.

Ciência da Computação - Arquitetura de Software - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2005

Ainda considerando a figura anterior, que apresenta um cenário para integração de sistemas de informação, julgue os itens abaixo. O modelo de integração ERP produz uma arquitetura de integração mais heterogênea, quando comparado ao modelo de integração embasado em middleware.

- C. Certo

- E. Errado

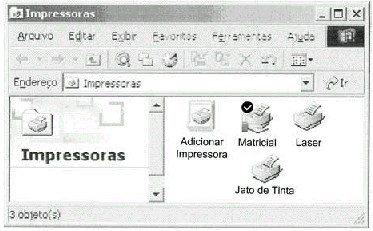

A figura acima mostra a pasta Impressoras de um computador com Windows 2000 Server. O ícone da impressora Matricial apresenta o desenho de um "círculo com uma marcação" em sua parte superior e o desenho de uma "mão" em sua parte inferior, diferenciando-o dos ícones das impressoras Laser e Jato de Tinta. Este desenho indica que a impressora Matricial:

- A.

está bloqueada e pertence a outro computador da rede.

- B.

está sem papel na bandeja e pertence a outro computador da rede.

- C.

está com a fila de impressão cheia e foi removida do computador.

- D.

é a impressora padrão para impressão e está compartilhada.

- E.

pertence a outro computador da rede e está compartilhada.

Assinale a opção que apresenta somente topologias físicas utilizadas em redes de computadores.

- A.

Anel e estrela.

- B.

Anel e serial.

- C.

Paralela e anel.

- D.

Paralela e estrela

- E.

Paralela e serial

Considere um sistema de controle de materiais no qual a maioria das peças pode ser obtida de mais de um vendedor e a maioria dos vendedores fornece várias peças. A melhor opção de implementação é

- A.

SGBD Relacional

- B.

SGBD hierárquico

- C.

SGBD navegacional

- D.

SGBD híbrido (hierárquico e rede)

- E.

Tal problema não pode ser modelado em um banco de dados.

Para uma estação obter dinamicamente endereço IP em uma rede local, utilizamos o protocolo:

- A.

SLIP

- B.

ARP

- C.

SNMP

- D.

NTP

- E.

DHCP

Segundo o RUP, um caso de uso

- a.

estabelece a estrutura global para cada visão arquitetônica: a decomposição da visão, o agrupamento de elementos e as interfaces entre os agrupamentos principais.

- b.

orienta e define a coordenação das atividades técnicas e artefatos ao longo do projeto.

- c.

é uma sucessão de ações executadas por um sistema, que gera um resultado observável de valor a um ator em particular.

- d.

é algo fora do sistema, que interage com o sistema.

- e.

define as responsabilidades, operações, atributos e relações de uma ou várias classes, e determina como eles deveriam ser ajustados ao ambiente de implementação.

Ciência da Computação - Gestão de TI - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2005

A engenharia de software objetiva responder à necessidade de produção sistemática de software que atenda a requisitos técnicos, garantindo determinado nível de qualidade, a determinado custo. Acerca do emprego da engenharia de software no desenvolvimento de aplicações e bancos de dados, julgue os itens que se seguem.

No nível 5 do capability maturity model (CMM) original, o aperfeiçoamento contínuo do processo de software de uma organização é obtido com base na retro-alimentação de características quantitativas desse processo e no teste de novas idéias e tecnologias.

- C. Certo

- E. Errado

Ciência da Computação - Redes de computadores - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2005

A figura acima apresenta uma página de um browser web que está sendo executado em um computador desktop conectado à Internet. Na figura, estão demarcadas regiões apontadas por setas identificadas por letras de A a F. A informação na região B é apresentada quando o usuário passa o ponteiro do mouse sobre a região A. Considerando essas informações, julgue os itens de 1 a 20, acerca dos conceitos de informática, desenvolvimento de aplicações e bancos de dados, sistemas operacionais, comunicação de dados e segurança em redes de computadores.

Alguns instantes após a navegação pelo sítio cuja página HTML é mostrada, esta página estará armazenada em um arquivo no disco rígido do computador servidor http.

- C. Certo

- E. Errado

Uma vulnerabilidade presente no protocolo TCP/IP é:

- A.

permitir que pacotes IP transitem indefinidamente pela rede;

- B.

não realizar checksum nos cabeçalhos das mensagens IP;

- C.

não garantir integridade das mensagens no protocolo de transporte TCP;

- D.

não realizar retransmissões no protocolo de transporte TCP;

- E.

não realizar autenticação das mensagens IP recebidas.