Questões de Ciência da Computação

Lista completa de Questões de Ciência da Computação para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

Ciência da Computação - Arquitetura de Computadores - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2003

Os computadores são plataformas compostas de diversos elementos de hardware e software. Esses elementos interagem entre si com o objetivo de fornecer para os usuários uma abstração das complexas tecnologias que eles encerram, permitindo fácil uso de suas potencialidades. Acerca dos componentes de hardware e software de computadores, julgue os itens a seguir.

Os drivers de dispositivo são softwares que implementam interfaces com os dispositivos de hardware ou mesmo com outros dispositivos virtuais de software.

- C. Certo

- E. Errado

As ferramentas que isolam os requisitos específicos do usuário e sugerem os casos de testes são Ferramentas CASE de Teste para

- A.

avaliação transfuncional.

- B.

gerenciamento de testes.

- C.

aquisição de dados.

- D.

análise dinâmica.

- E.

análise estática.

- A.

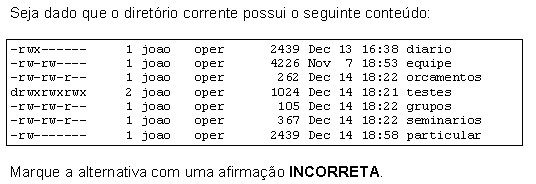

O comando "chmod a-rx particular" permite o acesso de leitura a todos sobre o arquivo "particular".

- B.

O grupo oper tem permissão de escrita no arquivo "seminários".

- C.

O comando "chmod -R o-rwx testes" nega o acesso de outros a todo o conteúdo de "testes".

- D.

O diretório não possui arquivos com permissão de leitura para outros.

Analise as seguintes afirmações relativas à liberdade dos usuários de um Software livre.

I. A liberdade de estudar como o programa funciona, e adaptá-lo para as suas necessidades, exceto alteração no código-fonte. II. A liberdade de executar o programa, para qualquer propósito. III. A liberdade de utilizar cópias de modo que se possa ajudar outros usuários, sendo vedada a redistribuição. IV. Aquele que redistribuir um software GNU poderá cobrar pelo ato de transferir uma cópia ou poderá distribuí-las gratuitamente. Indique a opção que contenha todas as afirmações verdadeiras.- A.

I e II

- B.

II e III

- C.

III e IV

- D.

I e III

- E.

II e IV

O Ping da Morte (Ping of Death) é um recurso utilizado na Internet por pessoas mal intencionadas, que consiste

- A.

no envio de pacotes TCP/IP de tamanho inválidos para servidores, levando-os ao travamento ou ao impedimento de trabalho.

- B.

na impossibilidade de identificação do número de IP de máquina conectada à rede. Desta forma, muitos dos serviços de segurança disponíveis deixam de funcionar, incluindo os "rastreamentos" que permitem a identificação de segurança das fontes de origem de ataques.

- C.

em instalar em um computador conectado a uma rede um programa cliente que permite a um programa servidor utilizar esta máquina sem restrições

- D.

no mecanismo de "abertura" de portas e acha-se atualmente incorporado em diversos ataques de vírus.

- E.

na captura e alteração de "pacotes" TCP/IP transmitidos pelas redes.

A estrutura de dados que mantém fixa a quantidade de informação associada à instância de um relacionamento é:

- A. (A) face-edge;

- B. (B) vertice-edge;

- C. (C) spaghetti;

- D. (D) wire-frame;

- E. (E) winged-edge.

A manutenção da segurança da informação e serviços de tecnologia da informação é responsabilidade dos profissionais de suporte e auditores de sistemas, que têm como prioridade de suas ações a garantia de funcionamento de sistemas da informação. Com relação à segurança da informação, é correto afirmar que

- A.

apenas o tráfego autorizado, tal como definido pela política de segurança da empresa, deve ser permitido chegar ao Firewall.

- B.

um Firewall, quando configurado de forma a "o que não for explicitamente proibido, é permitido", impede o sucesso de novos ataques que utilizam tecnologias ou métodos até então desconhecidos.

- C.

um Firewall, quando configurado corretamente, promove a segurança de uma rede controlando o tráfego baseado em origem e destino, desconsiderando o protocolo utilizado pelo pacote protocolo.

- D.

um Firewall é um sistema que permite o controle de tráfego entre duas ou mais redes.

- E.

um Firewall, quando configurado corretamente, não consegue realizar conversão de endereço via NAT.

Quadtrees é uma classe de estruturas de dados que possuem em comum:

- A. (A) a regularidade na divisão do espaço;

- B. (B) a resolução ser fixa;

- C. (C) a falta de hierarquia entre os componentes constituintes;

- D. (D) a recursividade na decomposição do espaço;

- E. (E) o tipo de dados representados.

Ciência da Computação - Linguagem SQL - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2003

Grandes volumes de informação são organizados para armazenamento em coleções de dados denominadas banco de dados. Diversos tipos de bancos de dados podem ser encontrados, estando sua taxonomia relacionada com aspectos como a organização das informações, a existência de distribuição e o tipo de informações armazenadas. Acerca de conceitos fundamentais de banco de dados, julgue os seguintes itens.

A linguagem de fato para programação de operações que envolvam interação com um sistema gerenciador de banco de dados relacional é a linguagem SQL. Essa linguagem define diversas cláusulas para manipulação de dados existentes, mas não possui cláusulas para manipulação de esquemas.

- C. Certo

- E. Errado

Nos modelos de dados relacionais, existem duas regras para a integridade, conhecidas como:

- A.

integridade da entidade e integridade referencial;

- B.

integridade da visão e integridade de tabelas;

- C.

integridade referencial e integridade de tabelas;

- D.

integridade da visão e integridade referencial;

- E.

integridade da entidade e integridade da visão.