Questões de Informática / Microinformática da Fundação CESGRANRIO (CESGRANRIO)

Lista completa de Questões de Informática / Microinformática da Fundação CESGRANRIO (CESGRANRIO) para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

A imagem acima representa um texto digitado no BROffice Writer 2.2, dividido em três colunas. Para que esse texto tenha apenas uma coluna, sem a necessidade de redigitálo, entre outros procedimentos, pode-se selecionar todo o texto e, no menu

- A.

Arquivo, selecionar o comando Propriedades e definir apenas 1 coluna.

- B.

Editar, selecionar o comando AutoTexto e definir a formatação padrão.

- C.

Exibir, desmarcar a opção Limites de texto.

- D.

Formatar, selecionar o comando Coluna e definir apenas 1 coluna.

- E.

Tabela, desmarcar a opção Bordas da tabela.

Informática / Microinformática - Protocolos de Comunicação - Fundação CESGRANRIO (CESGRANRIO) - 2010

A Internet baseia-se no protocolo TCP/IP em que o endereço IP pode ser designado de maneira fixa ou variável. O responsável por designar endereços IP variáveis que possibilitam a navegação na Web é o servidor de

- A.

HTTP.

- B.

HTML.

- C.

DNS.

- D.

DHCP.

- E.

PHP.

Com relação a gráficos do aplicativo Excel, é INCORRETO afirmar que

- A.

cada tipo de gráfico possui vários subtipos ou variações.

- B.

podem ser criados em posições distintas dentro da pasta de trabalho.

- C.

representam os dados em formatos de duas ou três dimensões.

- D.

são ativados por meio do menu Formatar no item Gráficos.

- E.

são exibidos com uma redução que permita total visualização na tela.

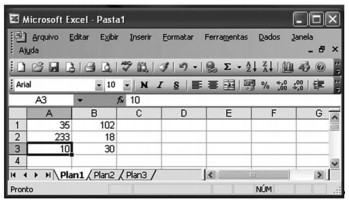

Observe a figura acima de uma planilha Excel. Se na célula C1 for inserida a fórmula =A1-B1, em C2 =SOMA(A2:B2) e em C3 =SOMA(C1:C2), os resultados obtidos em C1, C2 e C3, respectivamente, serão:

- A.

35, 102 e 137.

- B.

102, 18 e 120.

- C.

137, 251 e 40.

- D.

-67, 215 e 148.

- E.

-67, 251 e 184.

Informática / Microinformática - Cópia de Segurança (Backup) - Fundação CESGRANRIO (CESGRANRIO) - 2010

O backup é uma rotina de segurança implementada nas empresas cuja função é garantir a(o)

- A.

funcionalidade dos recursos de hardware de uma rede.

- B.

confidencialidade das informações que trafegam na rede.

- C.

integridade dos dados em casos de pane de hardware ou software.

- D.

controle de fluxo de informações para evitar atrasos.

- E.

controle dos pacotes que trafegam pela rede.

Deseja-se empregar o software AutoCAD para confeccionar um projeto elétrico. Observando a figura acima e partindo da situação identificada como Inicial, o comando a ser utilizado para que as eletrocalhas passem a ter a configuração indicada na situação Final é

- A.

extrud.

- B.

mirror.

- C.

shuffle.

- D.

extend.

- E.

snap on.

O Filtro do SmartScreen da Microsoft é um recurso do Internet Explorer que ajuda a detectar sites de Phishing e sites de

- A.

Malware.

- B.

Ringware.

- C.

Spyware.

- D.

Threads.

- E.

Worms.

Um dos crimes que mais causam prejuízos às pessoas e às instituições é a fraude. Utilizando-se da Internet, fraudadores têm enviado e-mails com mensagens que induzem o usuário a fornecer dados pessoais e financeiros. Esse tipo de fraude, que se dá mediante o envio de mensagem não solicitada, supostamente de uma instituição conhecida, como um banco, e que procura induzir o acesso a páginas fraudulentas, projetadas para furtar dados pessoais e financeiros, constitui a prática de

- A.

worm.

- B.

spam.

- C.

phishing.

- D.

adware.

- E.

spyware.

Os sistemas operacionais mais atuais, como o Linux e o Microsoft Windows, possuem um sistema simples e flexível para tratar arquivos. Essa flexibilidade é importante pelos seguintes motivos:

I eliminam o desperdício de espaço no disco rígido;

II limitam a capacidade de armazenamento dos arquivos de dados;

III possibilitam uma organização personalizada da estrutura de diretórios.

É(São) correto(s) APENAS o(s) motivo(s)

- A.

I.

- B.

II.

- C.

III.

- D.

I e II.

- E.

II e III.

Informática / Microinformática - Correio Eletronico E-mail - Fundação CESGRANRIO (CESGRANRIO) - 2010

Existem diversas medidas de segurança da informação para serem tomadas pelos gestores da área de TI. Entretanto, medidas simples tomadas pelos usuários evitam que sistemas sejam invadidos e informações sigilosas sejam acessadas por pessoas não autorizadas. Ao receber um e-mail solicitando uma senha, o usuário deve

- A.

armazenar o e-mail, após enviar uma senha errada.

- B.

deletar o e-mail, após enviar uma senha errada.

- C.

armazenar o e-mail, após enviar uma senha correta.

- D.

armazenar o e-mail, mas não enviar uma senha.

- E.

deletar o e-mail sem enviar uma senha.