Questões de Redes de Computadores

Lista completa de Questões de Redes de Computadores para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

-

A) 126.255.255.250

B) 129.050.050.015

C) 193.040.253.100

D) 10.100.100.100

E) 210.040.100.001

Marque V para Verdadeiro e F para Falso:

( ) A versão do protocolo; ( ) O tamanho do cabeçalho e dos dados; ( ) A fragmentação dos pacotes; ( ) O tipo dos dados sendo enviados; ( ) O tempo de vida do pacote; ( ) O protocolo da camada seguinte (TCP, UDP, ICMP); ( ) A integridade dos dados; ( ) A origem e destino do pacote.

Marque a alternativa que apresenta a sequência CORRETA:

-

A) V, V, V, V, V, V, V, V.

B) V, V, V, V, F, F, V, V.

C) V, V, F, V, F, F, V, V.

D) V, V, F, V, F, V, V, V.

E) V, V, V, V, F, V, V, V.

Redes de Computadores - RAID (Redundant Array of Independent Disks) - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

Julgue o item seguinte, a respeito de cloud computing, virtualização, servidores de aplicação e tecnologias e arquiteturas de data center.

Os sistemas de RAID nível 4 gravam os dados e as informações de paridade distribuídas em todos os discos do volume, o que aumenta a tolerância a falhas e permite a rápida substituição e recuperação do conteúdo de um disco danificado.

Redes de Computadores - Segurança de Redes - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

A respeito de segurança em redes de computadores e criptografia, julgue o item seguinte.

O objetivo principal de um ataque DDoS é invadir bases de dados para coletar informações sensíveis; para isso, ele realiza a sobrecarga dos recursos do servidor, por meio do envio de excessiva quantidade de requisições ou por meio da geração de grande tráfego de dados na rede.

Redes de Computadores - Redes sem Fio - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

Com relação a redes sem fio, julgue o próximo item.

Considerando-se o framework EAP, o PEAP (protected extensible authentication protocol) fornece um método para transportar dados de autenticação em redes Wi-fi padrão IEEE 802.11 por meio de tunelamento entre clientes PEAP e um servidor de autenticação, de modo que os clientes são autenticados por meio de certificados somente do lado do servidor.

Redes de Computadores - MIB (Management Information Base) - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

Acerca de redes de computadores, endereçamento e protocolos da família TCP/IP e gerenciamento de redes TCP/IP, julgue o item a seguir.

A utilização de uma MIB privada previamente estabelecida e disponibilizada pelo fabricante de um equipamento de rede que utilize SNMP como protocolo de gerenciamento é capaz, por exemplo, de verificar a ocorrência de falhas no ventilador de resfriamento desse equipamento.

Acerca de redes de computadores, endereçamento e protocolos da família TCP/IP e gerenciamento de redes TCP/IP, julgue o item a seguir.

Apesar de não ser orientado a conexão, o UDP (user datagram protocol) disponibiliza opcionalmente checksum e controle de fluxo para fornecer confiabilidade adicional ao protocolo.

Redes de Computadores - Arquitetura TCP/IP - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

Acerca de redes de computadores, endereçamento e protocolos da família TCP/IP e gerenciamento de redes TCP/IP, julgue o item a seguir.

Detecção e correção de erros são mecanismos que acrescentam informações redundantes ao tráfego da rede de computadores, com o objetivo de viabilizar a identificação e a mitigação de eventuais falhas nos dados recebidos da transmissão.

Redes de Computadores - Transmissão de Dados - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2021

Acerca de redes de computadores, endereçamento e protocolos da família TCP/IP e gerenciamento de redes TCP/IP, julgue o item a seguir.

Quanto à alocação de recursos em uma rede de computadores, denomina-se controle de congestionamento a capacidade de impedir que um transmissor rápido envie uma quantidade excessiva de dados a um receptor mais lento.

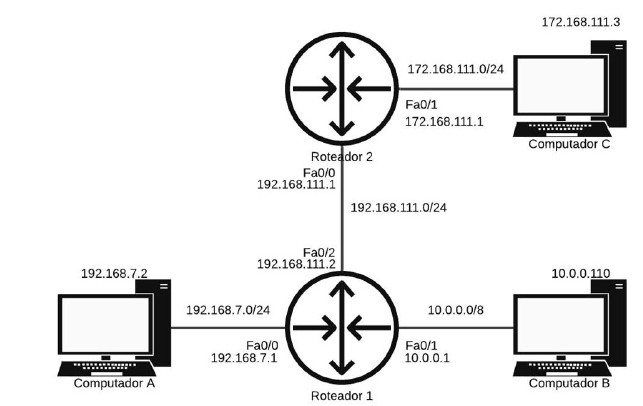

Foi detectado um problema: o computador A não consegue enviar pacotes de rede para computador C. Os gerentes, então, analisaram a tabela de roteamento do Roteador 1 e perceberam que faltava uma rota estática. Para criar essa rota estática, no Roteador 1, que permita que o computador A envie pacotes para o computador C, o comando a ser usado exige que o gerente conheça a rede de destino (DESTINATION_NETWORK), a máscara de sub-rede da rede destino (SUBNET_MASK) e o endereço IP do próximo roteador no caminho (NEXT_HOP_IP_ADDRESS).

Os valores corretos a serem usados no comando são, respectivamente,

-

A)

rede de destino máscara de sub-rede da rede destino IP do próximo roteador

192.168.7.0 255.255.255.0 192.168.111.1

B)

rede de destino máscara de sub-rede da rede destino IP do próximo roteador

172.168.111.0 255.255.255.0 192.168.111.1

C)

rede de destino máscara de sub-rede da rede destino IP do próximo roteador

192.168.111.0 255.255.255.0 192.168.111.2

D)

rede de destino máscara de sub-rede da rede destino IP do próximo roteador

172.168.111.0 255.255.255.0 172.168.111.1

E)

rede de destino máscara de sub-rede da rede destino IP do próximo roteador

172.168.111.0 255.255.0.0 172.168.111.1