Questões sobre Análise de Vulnerabilidade e Gestão de Riscos

Lista completa de Questões sobre Análise de Vulnerabilidade e Gestão de Riscos para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Julgue o seguinte item, a respeito de testes de invasão (pentest) em aplicações web, banco de dados, sistemas operacionais e dispositivos de redes.

A ferramenta básica de pentest, conhecida como varredor de portas e serviços, tem por objetivo encontrar, de maneira automatizada, o maior número possível de vulnerabilidades em um ativo, enviando requisições e analisando as respostas obtidas, em busca de evidências de que determinada vulnerabilidade esteja presente.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

O guia de testes do OWASP enumera verificações para cerca de setenta vulnerabilidades, agrupadas em classes, como a de gerenciamento de sessões, que trata de erros na implementação das regras de negócio.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Antes de iniciar o teste de invasão, deve-se ter um contrato assinado entre as partes envolvidas, para definir o escopo da atividade, os tipos de testes a serem realizados e a autorização para sua execução.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

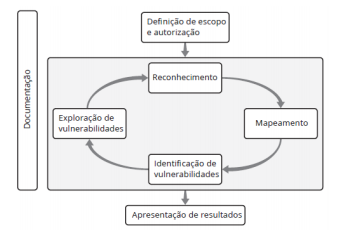

A figura a seguir ilustra um processo cíclico que envolve a execução de atividades de um teste de invasão.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

As melhores práticas estabelecem que, para combater a disseminação de zero days, as organizações podem publicar um processo de vulnerabilidades, mantendo relatórios de segurança e triagem dos problemas reportados internamente.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Em um mundo digital, exploits zero-day são amplamente encontrados, sendo desnecessário conhecimento técnico elaborado para os hackers descobrirem novas brechas, porque a maioria dos usuários não atualiza seus equipamentos com frequência.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Exploits zero-day atacam brechas que ainda são desconhecidas pelos fabricantes de software e pelos fornecedores de antivírus; não existem nem assinaturas de antivírus para detectar tal exploit nem atualizações disponíveis para reparar as brechas.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Julgue o próximo item, a respeito de gerência de riscos.

Risco é o efeito da incerteza nos objetivos, sendo normalmente expresso em termos de fontes de risco, eventos potenciais, suas consequências e suas probabilidades.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Julgue o próximo item, a respeito de gerência de riscos.

Para gerenciar riscos, devem-se considerar os contextos externo e interno da organização, salvo o comportamento humano.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Texto 4A04-III

Determinado tribunal atende atualmente 325 estruturas judiciárias, entre as quais, 112 comarcas, promovendo acesso aos sistemas judiciários e salvaguarda dos processos digitais. Em razão da importância regional do tribunal, foi implantada uma gestão de risco institucional, com o objetivo de identificação, mensuração e tratamento do risco, com intuito de atender a população de forma ininterrupta. Alinhado com o processo de risco, foi disparado o processo de continuidade de negócio, tendo ficado a cargo do gestor da área de tecnologia da informação e comunicações (TIC) o plano de recuperação de negócio. O datacenter do tribunal conta com sala cofre, nobreaks, geradores, equipamentos de refrigeração e sistema de supressão de incêndio de alta disponibilidade. Estima-se em torno 15 dias a recuperação do ambiente a partir do zero, o que significa reconfigurar todos os servidores e posteriormente recuperar os becapes. A restauração dos serviços críticos para um ambiente secundário, no qual já estejam configurados os servidores, mas necessitam de sincronização dos dados, leva em torno de dois dias. O tempo total de recuperação de negócio dos serviços críticos de TIC do tribunal não pode exceder três dias. Outro ponto de interesse é o cenário de restrição econômica do país, refletido no tribunal.

-

A) aceitar.

B) evitar.

C) transferir.

D) explorar.

E) mitigar.