Questões de Ciência da Computação do ano 2003

Lista completa de Questões de Ciência da Computação do ano 2003 para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

O utilitário empregado pelo Windows NT que permite o sistema de arquivos FAT ser convertido em NTFS, preservando todos os arquivos existentes, é conhecido como:

- A.

Rdisk;

- B.

Chkdsk;

- C.

Scandisk;

- D.

Convert;

- E.

Cmd.

No Windows NT, existem os perfis de usuário que especificam informações de inicialização quando os usuários individuais fazem logon ao Windows NT. Os dois tipos de perfis de usuários disponíveis no Windows NT são conhecidos como:

- A.

privado e público;

- B.

privado e obrigatórios;

- C.

público e pessoais;

- D.

pessoais e obrigatórios;

- E.

pessoais e privado.

Após a instalação do RAS (Remote Access Service) no Windows NT server 4.0, o administrador da rede necessitará de um aplicativo para especificar os usuários que poderão se conectar via RAS e controlar a operação do RAS. Este aplicativo é conhecido como:

- A.

Task Manager;

- B.

Remote Access Admin;

- C.

User Manager;

- D.

Network Monitor;

- E.

Event Viewer.

No Windows NT, quando se atribui um nome longo de arquivo da Microsoft para o compartilhamento de uma impressora, e essa impressora precisar ser acessada por clientes que executam o MS-DOS ou Windows 3.x, ocorre que:

- A.

a impressora não será visível para esses clientes;

- B.

a impressora funcionará perfeitamente para esses clientes;

- C.

os clientes precisam pertencer ao grupo Operadores de Impressão para poderem "enxergar" o compartilhamento da impressora;

- D.

os clientes precisam pertencer ao grupo Operadores de Conta para poderem "enxergar" o compartilhamento da impressora;

- E.

o compartilhamento será visível para os clientes mas só permitirá a impressão em impressoras do tipo matricial.

Sistemas UNIX são sistemas multi-usuário em que o acesso aos recursos do sistema é atribuído de acordo com o perfil de cada usuário. Esses sistemas possuem um superusuário, normalmente denominado root, que possui acesso irrestrito a todos os arquivos e comandos do sistema. Este usuário é geralmente usado para a realização de tarefas administrativas. Acerca do superusuário e das tarefas que ele executa em um sistema UNIX, julgue os itens a seguir.

Existem duas maneiras de se tornar um superusuário: realizando logon no sistema diretamente como root ou executando o comando su enquanto logado como outro usuário com menores privilégios.

- C. Certo

- E. Errado

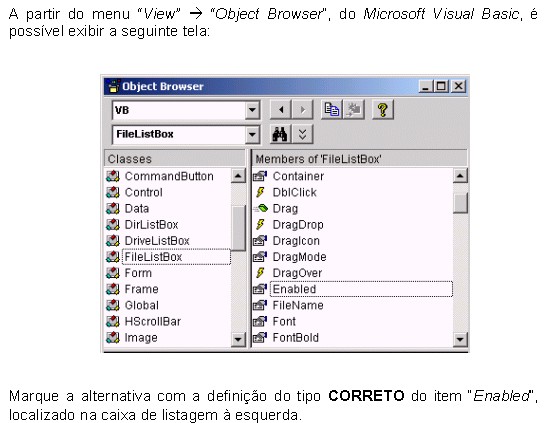

- A.

Class

- B.

Sub

- C.

Property

- D.

Event

Nos terminais de vídeo, quando este não coloca na tela nada do que é digitado, ficando a critério do software de entrada colocar ou não na tela os caracteres digitados, ocorre um processo denominado:

- A.

Bufferização;

- B.

Eco;

- C.

DMA;

- D.

Overlay;

- E.

Pipelining.

Os computadores são plataformas compostas de diversos elementos de hardware e software. Esses elementos interagem entre si com o objetivo de fornecer para os usuários uma abstração das complexas tecnologias que eles encerram, permitindo fácil uso de suas potencialidades. Acerca dos componentes de hardware e software de computadores, julgue os itens a seguir.

O software aplicativo interage com o sistema operacional por meio da interface de programação de aplicativos (API).

- C. Certo

- E. Errado

Ciência da Computação - Transmissão de Informação - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2003

A crescente expansão das redes de comunicação de dados está alterando os modelos de serviço das operadoras de telecomunicações, que vêm progressivamente substituindo suas redes comutadas a circuitos por redes comutadas a pacotes. Acerca dos paradigmas de comutação de pacotes, julgue os itens que se seguem.

A utilização de comutação de pacotes pressupõe a digitalização de toda informação que não seja naturalmente digital, como requisito básico de transmissão.

- C. Certo

- E. Errado

Ciência da Computação - Transmissão de Informação - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2003

A crescente expansão das redes de comunicação de dados está alterando os modelos de serviço das operadoras de telecomunicações, que vêm progressivamente substituindo suas redes comutadas a circuitos por redes comutadas a pacotes. Acerca dos paradigmas de comutação de pacotes, julgue os itens que se seguem.

A comutação é realizada com base nos endereços de rede, contidos no cabeçalho dos pacotes.

- C. Certo

- E. Errado