Questões de Segurança da Informação do ano 2020

Lista completa de Questões de Segurança da Informação do ano 2020 para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

Segurança da Informação - Norma 27005 - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

-

A) definição do contexto.

B) identificação de riscos.

C) análise de riscos.

D) avaliação de riscos.

E) tratamento do risco.

Segurança da Informação - Análise de Vulnerabilidade e Gestão de Riscos - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

-

A) ameaça.

B) vulnerabilidade.

C) consequência.

D) risco.

E) probabilidade.

-

A) acordo de confidencialidade

B) documento da política de segurança da informação

C) inventário dos ativos

D) política de classificação da informação

E) documentação dos procedimentos de operação

Segurança da Informação - Norma ISO 27001 - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

-

A) definir a abordagem de como será realizada a análise e avaliação dos riscos na organização.

B) realizar a medição da eficácia dos controles estabelecidos no SGSI para verificar se estão atendidos.

C) integrar os stakeholders na comunicação das ações de melhoria.

D) elaborar o plano de tratamento dos riscos, identificando-se as ações de gestão apropriadas, os recursos a serem utilizados e as responsabilidades para a gestão dos riscos em segurança da informação.

E) obter autorização da direção da organização para a implementação e operação do SGSI.

Segurança da Informação - Segurança de sistemas de informação - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

A primeira fase de uma investigação forense é a preparação, que consiste em elaborar um checklist de ações que devem ser tomadas, preparar as ferramentas necessárias e eliminar quaisquer dados que possam existir nos discos e dispositivos utilizados para gravar as evidências.

Segurança da Informação - Firewall em Segurança da Informação - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Acerca de técnicas de ataque e tipos de vulnerabilidades, julgue o item a seguir.

As técnicas de footprint são fundamentais em um processo de pen-test, para identificação de informações, tanto em black box, quando a execução é feita sem conhecimento da estrutura, quanto em white box, quando a execução é feita com algum conhecimento da estrutura.

Segurança da Informação - Norma ISO 27001 - Centro de Seleção e de Promoção de Eventos UnB (CESPE) - 2020

Texto 4A04-II

Cerca de 51% das empresas brasileiras disseram ter sido vítimas de um ataque do tipo ransomware no ano passado. Ransomware é um tipo de software maligno que impede o acesso dos usuários aos sistemas da empresa vítima. O ataque costuma codificar os dados da vítima, que só poderá recuperar o acesso se obtiver uma chave de acesso. O principal meio de infecção continua sendo o email e as páginas web com uso de engenharia social, e a propagação na rede através de exploração de vulnerabilidades. Outro facilitador são as permissões administrativas atribuídas aos usuários comuns da rede.

Internet: <www.exame.com.br>

-

A) disponibilidade e confidencialidade.

B) integridade e confidencialidade.

C) disponibilidade e integridade.

D) confidencialidade e autenticidade.

E) autenticidade e disponibilidade.

-

A) óptica, capacitiva e cognitiva.

B) cognitiva, indutiva e ultrassônica.

C) óptica, capacitiva e ultrassônica.

D) cognitiva, capacitiva e ultrassônica.

E) óptica, indutiva e ultrassônica.

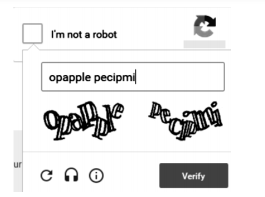

A figura a seguir ilustra um recurso de segurança utilizado no acesso à internet.

Esse recurso possui as características listadas a seguir.

? Mostra um formulário no qual é solicitado o preenchimento de um código para validar uma solicitação.

? É um tipo de medida de segurança conhecido como autenticação por desafio e resposta.

? É um mecanismo que ajuda na proteção contra spam e decriptografia de senhas, solicitando a conclusão de um teste simples que prova que o usuário é um ser humano, não um computador tentando invadir uma conta protegida por senha.

? Consiste de duas partes simples, uma sequência de letras e/ou números gerada aleatoriamente que aparece sob a forma de imagem distorcida e uma caixa de texto.

? PARA passar no teste e provar a identidade humana, basta ao usuário digitar na caixa de texto os caracteres que ele vê na imagem.

Esse recurso é conhecido por

-

A) cookie.

B) captcha.

C) plug-and-play.

D) intruder lockout.

E) hot swapping.

-

A) Worms.

B) Adware.

C) Ransomware.

D) Spyware.