Questões de Segurança da Informação do ano 2020

Lista completa de Questões de Segurança da Informação do ano 2020 para resolução totalmente grátis. Selecione os assuntos no filtro de questões e comece a resolver exercícios.

-

A) Infectam códigos executáveis localizados nas áreas de sistema do disco. Todo drive físico, seja disco rígido, disquete ou CD-ROM, contém um setor de boot. Esse setor de boot contém informações relacionadas à formatação do disco, dos diretórios e dos arquivos armazenados nele. Além disso pode conter um pequeno programa chamado de programa de boot (responsável pela inicialização do sistema), que executa a "carga" dos arquivos do sistema operacional (o DOS, por exemplo). Contudo, como todos os discos possuem área de boot, o vírus pode esconder-se em qualquer disco ou disquete, mesmo que ele não seja de inicialização ou de sistema (de boot).

B) Escondem-se em macros do processador de textos Microsoft WORD. Eles contaminam planilhas e documentos (extensões XLS e DOC). São feitos com a própria linguagem de programação do Word. Entretanto a tendência é de que eles sejam cada vez mais eficazes, devido ao fato da possibilidade do uso da linguagem Visual Basic, da própria Microsoft, para programar macros do Word.

C) Utiliza técnicas de dissimulação para que sua presença não seja detectada nem pelos antivírus nem pelos usuários. Por exemplo se o vírus detectar a presença de um antivírus na memória, ele não ficará na atividade. Interferirá em comandos como Dir e o Chkdsk do DOS, apresentando os tamanhos originais dos arquivos infectados, fazendo com que tudo pareça normal.

D) Têm a capacidade de gerar réplicas de si mesmo utilizando-se de chaves de encriptação diversas, fazendo que as cópias finais possuam formas diferentes. Sua peculiaridade visa dificultar a detecção de utilitários antivírus, já que as cópias não podem ser detectadas a partir de uma única referência do vírus. Tal referência normalmente é um pedaço do código virótico, que no caso dos vírus polimórficos varia de cópia para cópia.

-

A) Certificado Digital.

B) Intranet.

C) Extranet.

D) Firewall.

-

A) Full

B) Total

C) Incremental

D) Diferencial

E)

Segurança da Informação - Políticas de Segurança de Informação - FUNDEP (Gestão de Concursos) - 2020

Conforme o cret.br, a política de segurança da informação define os direitos e as responsabilidades de cada um em relação à segurança dos recursos computacionais que utiliza.

A respeito das políticas de segurança, analise as seguintes afirmativas.

I. A política de privacidade define como são tratadas as informações institucionais, ou seja, define se tais informações podem ser repassadas a terceiros.

II. A política de senhas define as regras sobre o uso de senhas nos recursos computacionais, como tamanho mínimo e máximo, regra de formação e periodicidade de troca.

III. A política de backup define as regras sobre a realização de cópias de segurança, como o tipo de mídia utilizada, o período de retenção e a frequência de execução.

Estão corretas as afirmativas

-

A) I e II, apenas.

B) I e III, apenas.

C) II e III, apenas.

D) I, II e III.

-

A) Ransomwares.

B) Keyloggers.

C) Spams.

D) Jobs.

E) KeyParams.

-

A)

O usuário pode ler um documento proprietário cheio de segredos de uma empresa e, se tiver conexão com a internet, pode até enviar esse documento. Se o usuário entrar em um programa bancário, o programa malicioso também pode.

B) Geralmente infectam utilitários do sistema ou alteram o próprio sistema operacional. São muito utilizados para esconder ações maliciosas e outros tipos de invasores. Pode ser executado em modo usuário ou em modo de núcleo para se encobrir.

C) Espalha cópias de si mesmo sem a necessidade de se injetar em outros programas. E geralmente sem intervenção humana. Carrega uma carga maliciosa e instala uma entrada clandestina.

D) O termo provém da ideia de um temporizador fictício que inicia em determinado momento. São reconhecidos por esquemas baseados em assinaturas.

E) Uma das principais propriedades é o mecanismo central de controle e comando. O controlador pode emitir comandos na esperança de afetar milhões de máquinas, essas máquinas são conhecidas como zumbis.

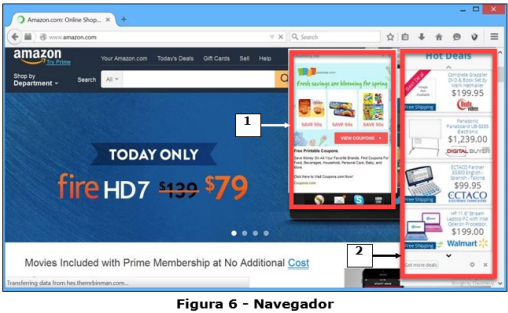

Sobre a Figura 6, considere os seguintes aspectos: (1) existem determinados tipos de softwares que são projetados especificamente para exibir anúncios ou propagandas em um navegador, como as apontadas pelas setas nº 1 e 2, quando um determinado endereço eletrônico é acessado; (2) em muitos casos, esses recursos têm sido incorporados a softwares e serviços, constituindo uma forma legítima de patrocínio ou retorno financeiro para aqueles que desenvolvem software livre ou prestam serviços gratuitos; (3) muitas vezes, esses anúncios e propagandas redirecionam suas pesquisas para sites de anunciantes e coletam seus dados para fins de marketing; e (4) esse recurso também pode ser utilizado para fins maliciosos, quando as propagandas apresentadas são direcionadas, de acordo com a navegação do usuário, sem que este saiba que tal monitoramento está sendo feito. Portanto, tomando-se como base unicamente as informações disponibilizadas nessa questão, pode-se afirmar que esse tipo de código malicioso é chamado de:

-

A) Bot.

B) Hoax.

C) Rootkit.

D) Adware.

E) Keylogger.

I. O risco remanescente, após ser devidamente tratado, é chamado de risco contínuo. II. A avaliação de riscos, sendo satisfatória, possibilita a implementação de controles na atividade "Tratamento de riscos", para reduzir, reter, evitar ou transferir riscos. III. O processo de comparar os resultados da análise de riscos com os critérios de risco para determinar se o risco e/ou sua magnitude é aceitável ou tolerável chama-se avaliação de riscos.

Quais estão corretas?

-

A) Apenas II.

B) Apenas III.

C) Apenas I e II.

D) Apenas II e III.

E) I, II e III.

Analise as seguintes assertivas sobre Certificado Digital:

I. Um Certificado Digital garante o requisito básico da segurança da informação chamado de "não repúdio", em que uma informação assinada, por meio de um certificado digital válido, não pode ser contestada ou rejeitada por seu emissor ou receptor.

II. O órgão responsável pela emissão de certificados digitais para usuários finais, vinculando os pares de chaves criptográficas (pública e privada) ao respectivo titular, é a Autoridade Certificadora Raiz (AC Raiz).

III. A Lista de Certificados Revogados (LCR) é produzida e disponibilizada, aos usuários finais, pela Autoridade de Registro (AR).

Quais estão corretas?

-

A) Apenas I.

B) Apenas II.

C) Apenas I e II.

D) Apenas II e III.

E) I, II e III.

-

A) I - V; II - V; III - V.

B) I - F; II - V; III - V.

C) I - V; II - F; III - V.

D) I - V; II - V; III - F.